PassMan AWS Cloud Site-to-Site VPN

Előkészületek

- Lépjünk be az AWS Management Console felületre

- Centos 7 szerver (VM) előkészítése, melyre az Openswan VPN szoftvert telepítjük (magas rendelkezésre állás esetén 2 szerver)

Beállítás menete

- Customer Gateway létrehozása

- Virtual Private Gateway létrehozása

- S2S VPN Connection létrehozása

- Private subnet routing table módosítása

- PassMan instance Security Group módosítása

- Openswan VPN szoftver telepítése

- VPN Tunnel ellenőrzése AWS Management Console-ból

- Tesztelés

- Routing beállítása

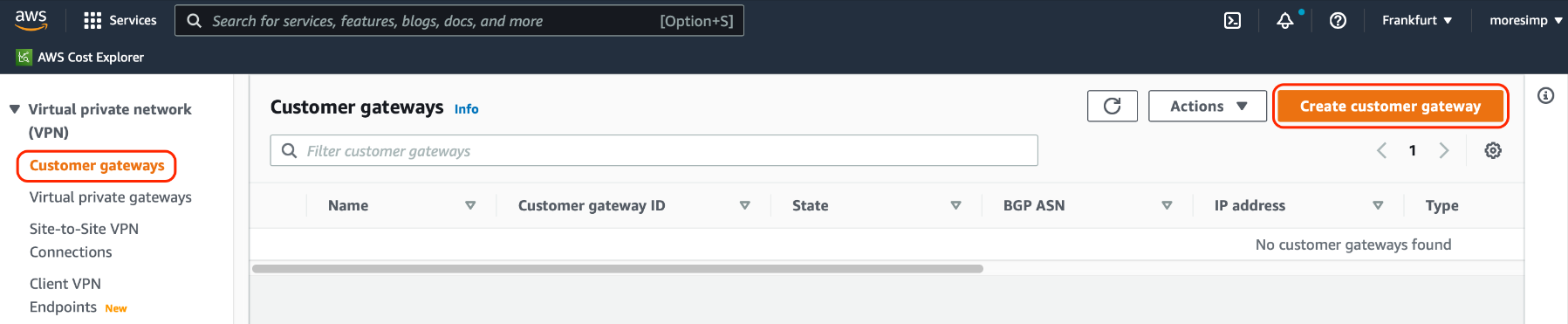

1. Customer Gateway létrehozása

Ez az átjáró határozza meg AWS-ben a S2S VPN 'on-premise' oldali beállításait.

Válasszuk a Customer Gateways szekciót, majd hozzunk létre egy új gateway-t: Create Customer gateway.

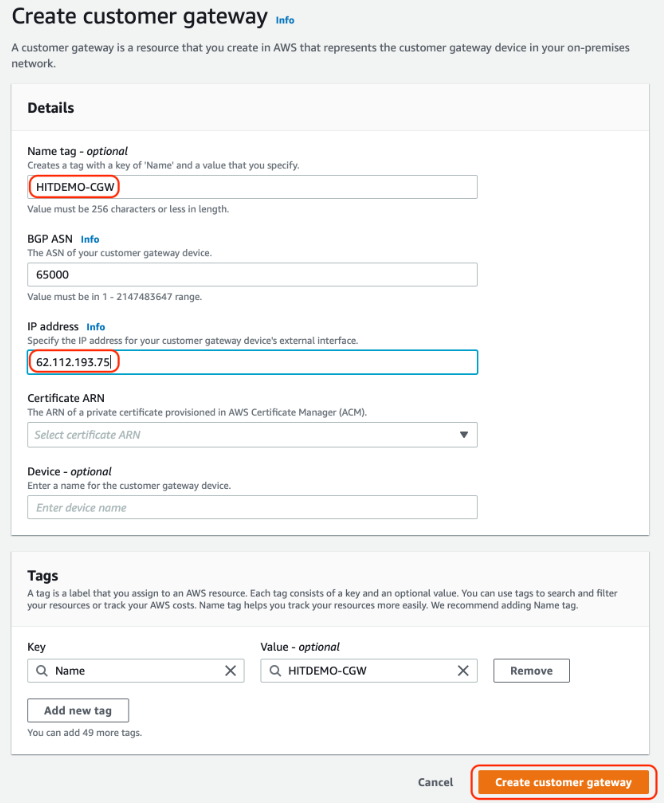

A Details ablakba írjuk be a Customer Gateway nevét: HITDEMO-CGW), majd adjuk meg az on-premise hálózat publikus IP címét: 62.112.193.75.

Mentsük a beállítást a lent látható narancsszínű gombbal.

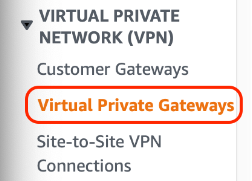

2. Virtual Private Gateway létrehozása

Ezen átjáró a S2S VPN 'AWS' oldali beállításait írja le. Válasszuk a bal oldalt látható Virtual Private Gateway szekciót.

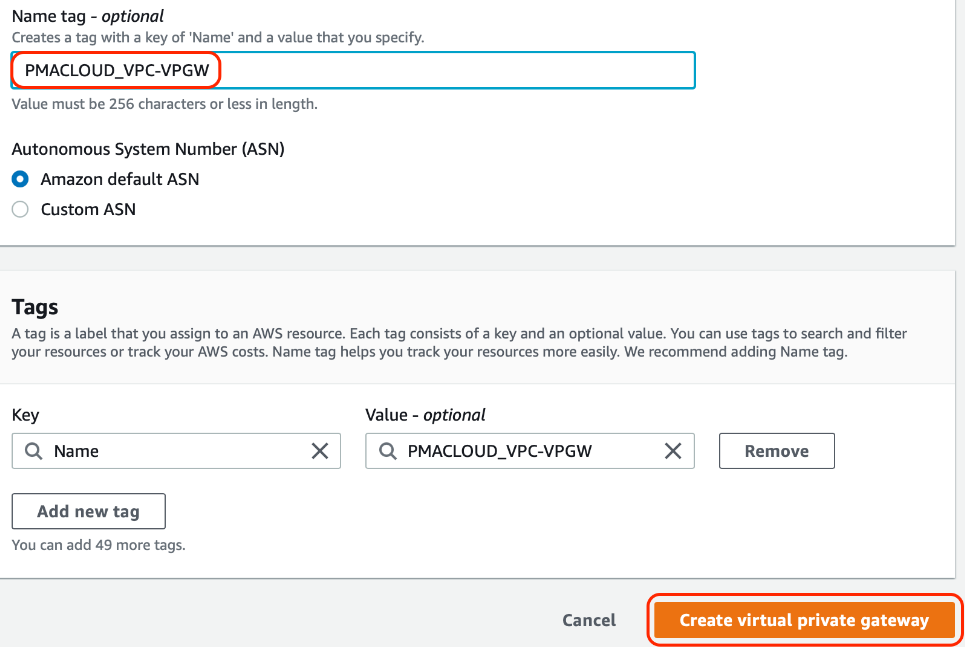

Adjuk meg a nevet: PMACLOUD_VPC-VPGW, majd: Create Private Gateway.

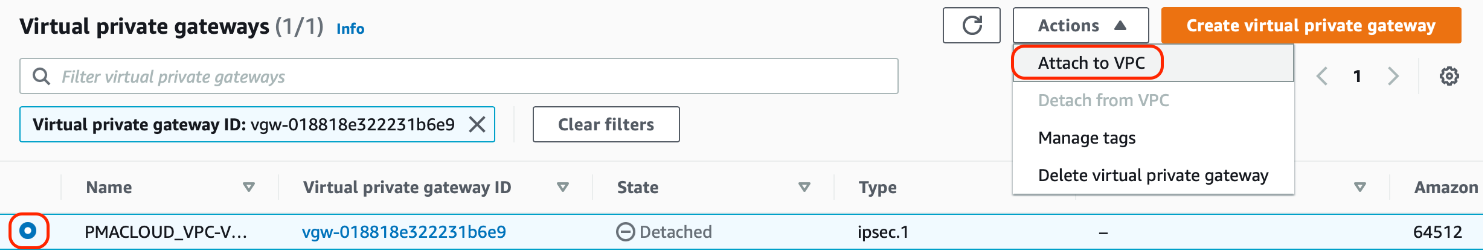

Ezután jelöljük ki a nemrég létrehozott VPGW-t, majd csatoltjuk hozzá a PassMan VPC-hez az Actions / Attach to VPC legördülő menüben.

Válasszuk ki a PassMan Cloud VPC-jét: PMACLOUD_VPC, majd kattintsunk ide: Attach to VPC.

Várjuk meg, amíg a VPGW Attached státuszba kerül (kb. 10 mp).

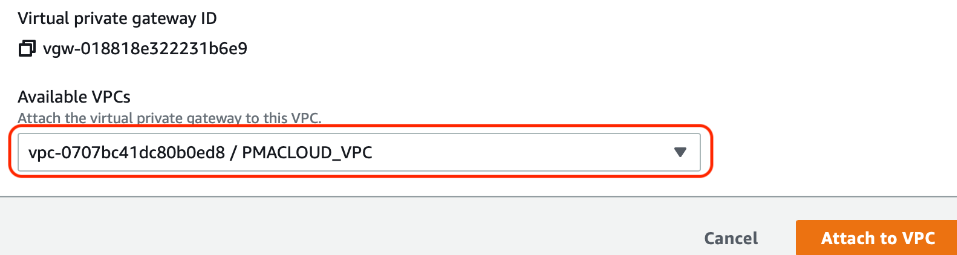

3. Site-to-Site VPN Connection létrehozása

A VPN létrehozásához a Site-to-Site VPN Connections menüpont alatt kattintsunk a Create VPN connection gombra.

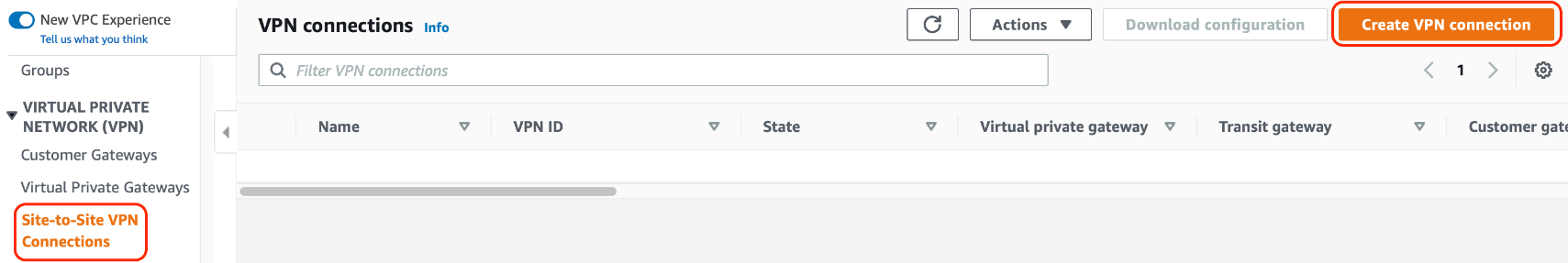

Adjuk meg a VPN kapcsolat nevét: PMACLOUD_VPC-HITDEMO,

illetve válasszuk ki az előzőleg létrehozott Virtual Private Gateway-t: PMACLOUD_VPC-VPGW és Customer Gateway-t: HITDEMO-CGW.

A Routing options résznél válasszuk ki a Static opciót, majd írjuk be az On-premise hálózat belső CIDR tartományát: 192.168.80.0/24.

Ha végeztünk, akkor kattintsunk a lent található Create VPN connection gombra.

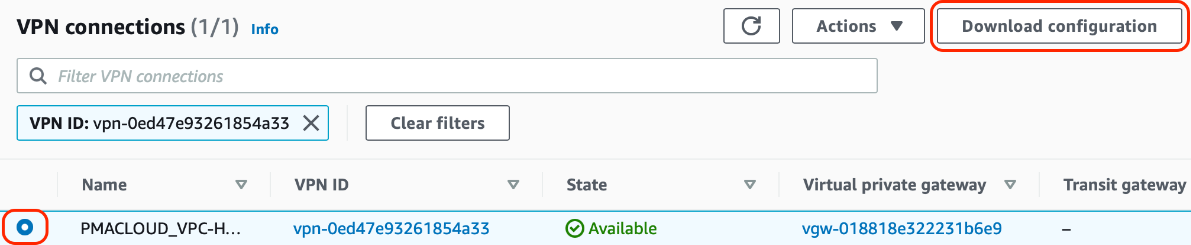

Miután a State Pending-ből átvált Available státuszba (2-3 perc) töltsük le konfigurációs leírást a VPN kapcsolat kijelölését követően a Download configuration gombra kattintva.

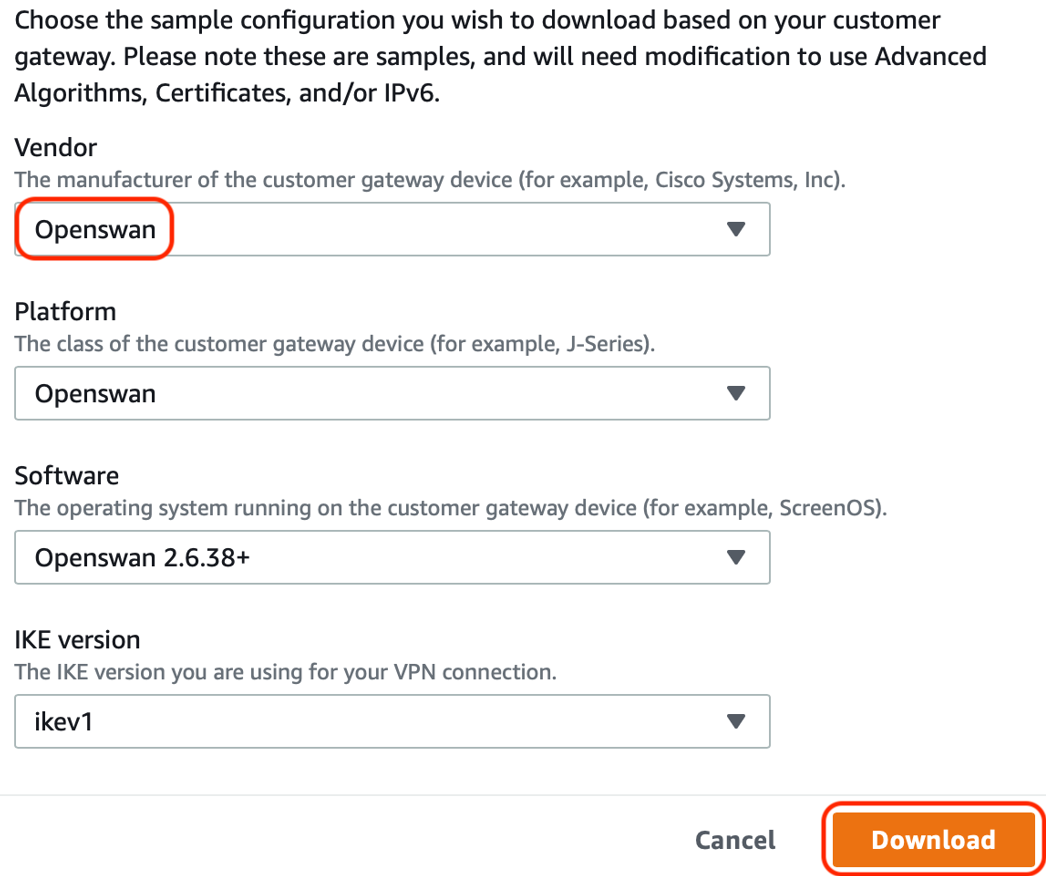

A felugró ablakban válasszuk a használni kívánt VPN megoldást (Vendor). (jelen leírás az Openswan VPN megoldásra fókuszál)

4. AWS Routing Table módosítása

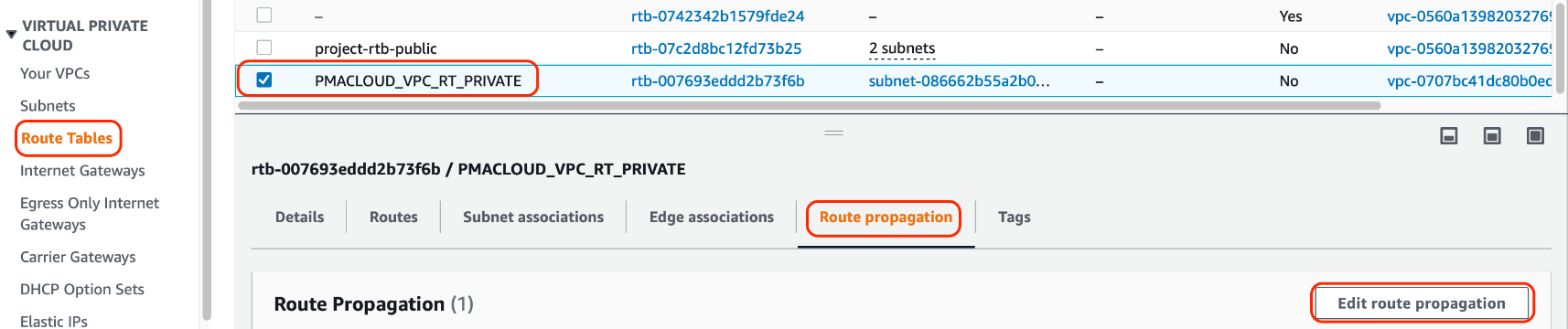

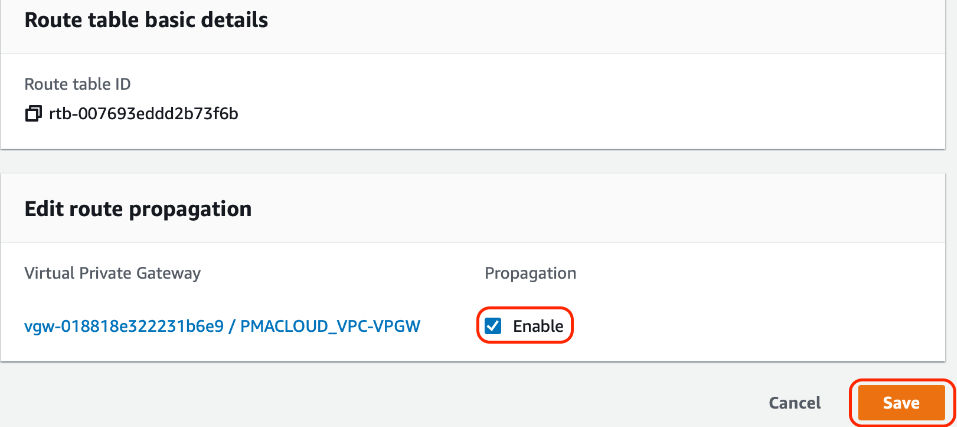

A PassMan VPC (10.100.0.0/16) és az on-premise hálózat (192.168.80.0/24) közötti megfelelő routing biztosításához módosítani kell a PassMan VPC private subnethez tartozó Routing Table-t.

Fontos, hogy a private subnet Routing Table-jére állítsuk!

A Route Tables menüből válasszük ki a PassMan Cloud privát subnethez tartozó Route Table-t (PMACLOUD_VPC_RT_PRIVATE), majd menjünk a Route propagation fülre.

Kattintsunk az Edit route propagation gombra, majd engedélyezzük a Propagation funkciót. Végül: Save.

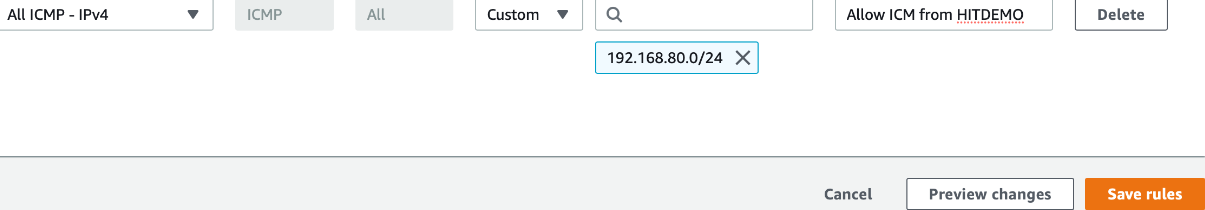

5. PassMan Security Group módosítása

A 80-as hálózatból való teszteléshez célszerű engedélyezni AWS oldalon az ICMP csomagokat a PassMan PMT_A_SG_PASSMAN Security Group-on.

Mentéshez használjuk a Save rules gombot.

6. Openswan telepítése az on-premise hálózaton

A mi esetünkben az Openswan VPN szoftver egy Centos 7 VM-re lett telepítve a 192.168.80.0/24-es hálózaton.

Nyissuk meg az előzőleg letöltött (pl: vpn-0ed47e93261854a33.txt) VPN konfigurációs leírást és kövessük az ott leírtakat.

Openswan telepítése:

|

Port Forwading beállítása:

|

IPSec konfigurációs fájl létrehozása:

|

Ügyeljünk arra, hogy az auth=esp sort töröljük a konfigurációs fájlból - különben az ipsec service nem fog elindulni.

A leftid és right értéket nem kell módosítani, csak a leftsubnet és rightsubnet értékeket.

AWS VPN secrets file létrehozása:

(a konfigurációs leírás alapján)

|

IPSEC szolgáltatás engedélyezése és elindítása:

|

IPSEC service ellenőrzése:

|

Sikeres kapcsolat esetén ehhez hasonló bejegyzések találhatóak a service logjában:

|

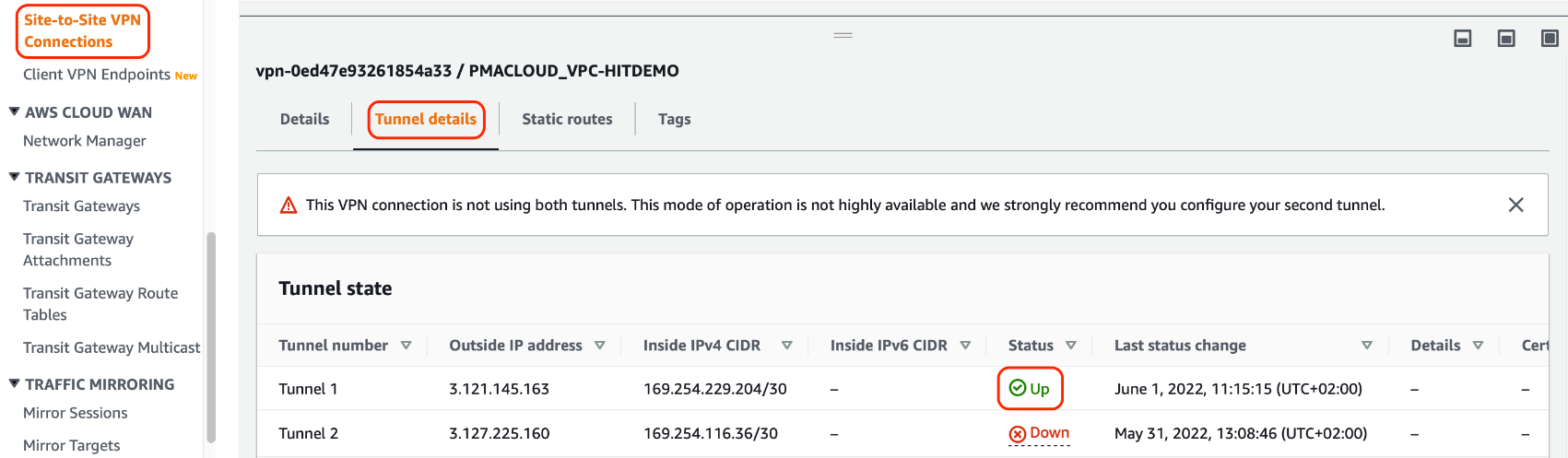

7. VPN Tunnel ellenőrzése AWS Management Console-ból

AWS-ben a Site-toSite VPN Connections menüpontban az adott VPN kapcsolatot kijelölve a Tunnel details fülön ellenőrizhetjük a VPN kapcsolat létrejöttét.

Amennyiben minden megfelelően van beállítva, úgy a VPN tunnel pár percen belül átvált Up státuszba.

8. Tesztelés

Az alap teszteléshez a 80-as hálózatról átpingeltünk az AWS hálózatába az egyik PassMan instance private ip címére.

|

9. Routing beállítása

Amennyiben a PassMan Cloud irányából nem tudunk az on-premise rendszeren belüli más targetekhez kapcsolódni,

úgy az Openswan szerveren nézzük végig az IPTables tűzfal szabályokat és végezzük el a szükséges módosításokat.