Azure AD Provider

Ahhoz, hogy Azure AD (Active Directory) alapján tudjuk hitelesíteni a PassMan belépést, az Azure portálra kell hozzáféréssel rendelkeznünk (https://portal.azure.com/)

Beállítás menete:

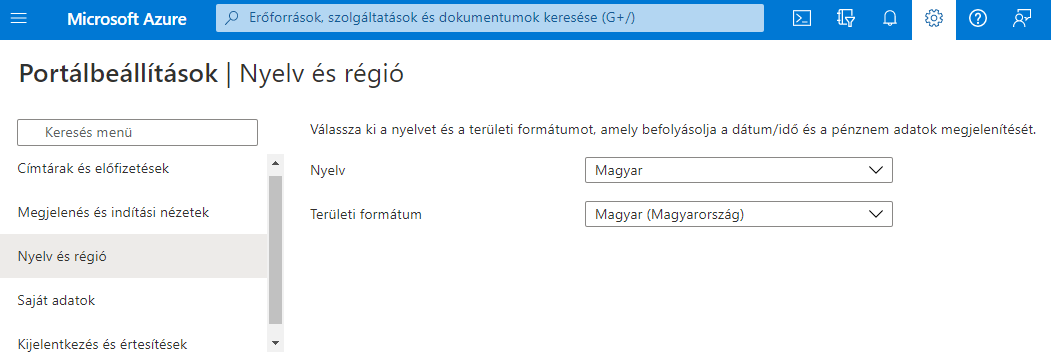

0. Lépjünk be rendszergazdai jogosultságú felhasználóval az Azure portálra: https://portal.azure.com/

(Nyelvi beállítására a fenti fogaskerék ikonnak nyíilik lehetőség: a Nyelv és régió szekcióban)

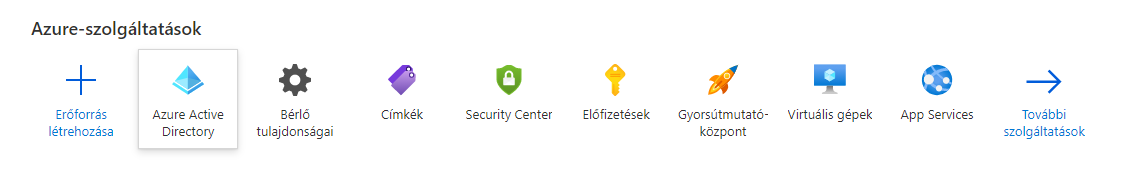

- Az Azure szolgáltatások közül válasszuk ki, hogy 'Azure Active Directory'

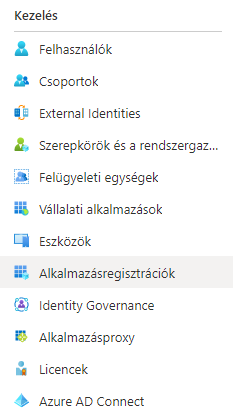

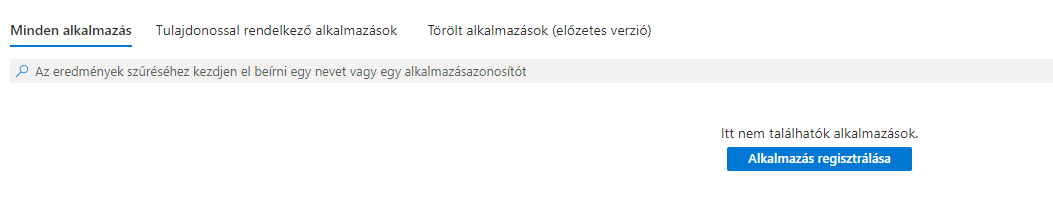

- A bal oldali panelen menjünk az Alkalmazásregisztrációk menüpontra, majd kattintsunk az Alkalmazás regisztrálása gombra.

- Adjuk meg az API nevét (pl. PassMan), valamint a releváns adatokat. Az átirányítási URI akkor szükséges, ha interaktív autentikációt akarunk.

API engedélyeinek beállítása

- Legyünk belépve az Azure portálra: https://portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade

- A bal panelen menjünk ide: Alkalmazásregisztrációk, majd válasszuk ki az alkalmazásunkat

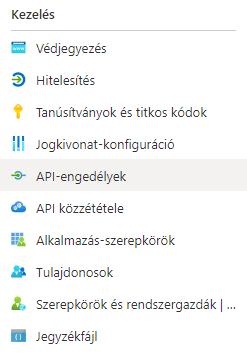

- Most bal oldalt ezt válasszuk: API-engedélyek.

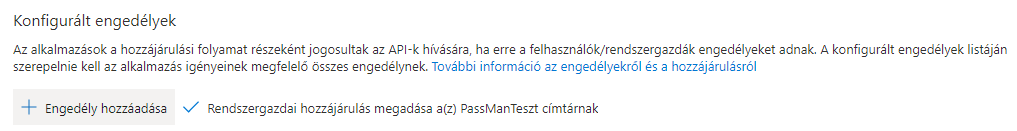

- Menjünk az Engedély hozzáadása fülre.

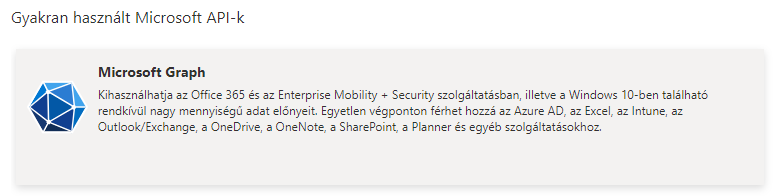

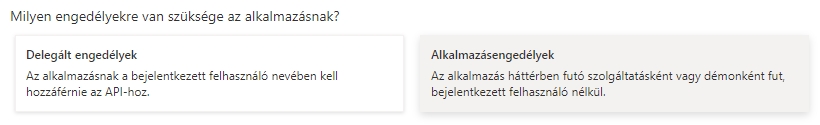

5. Válasszuk ki a Microsoft Graph pontot, majd ezen belül az Alkalmazásengedélyek opciót.

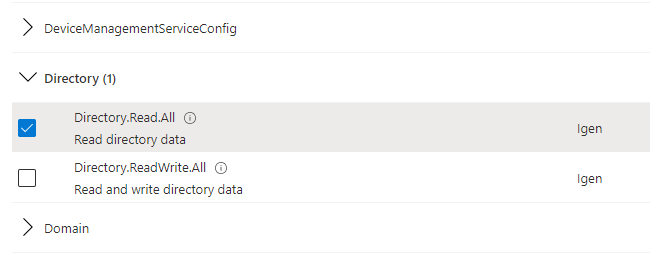

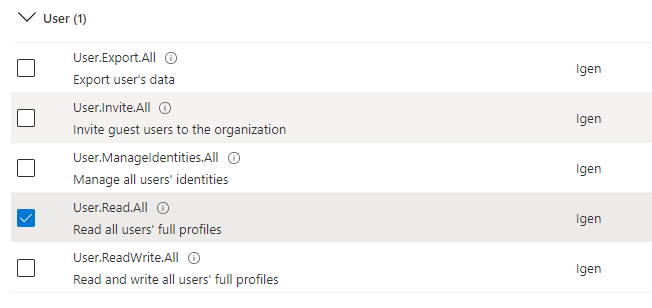

6. Két engedélyt kell kiválasztanunk: az egyik a Directory / Directory.Read.All, a másik pedig a User / User.Read.All

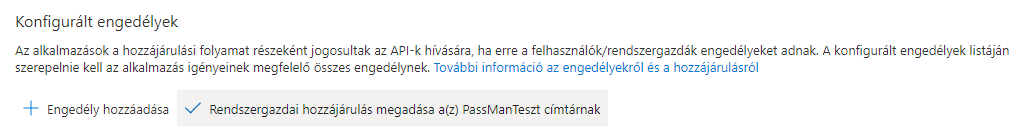

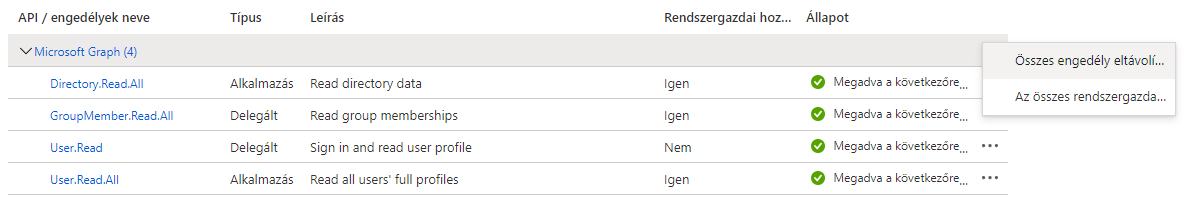

7. Miután kiválasztottuk ezeket, kattintsunk a Rendszergazdai hozzájárulás megadása gombra

*Ha egy megadott jogosultságot vissza akarunk vonni, úgy azt az engedély soránál (annak végén) kell keresnünk, a ' . . . ' opciónál.

8. Még két engedélyt hozzá kell adni az alkalmazáshoz.

Menjünk ismét az Engedély hozzáadása fülre, válasszuk a Microsoft Graph pontot, és most menjünk a Delegált engedélyek pontra.

Itt válasszuk ki a GroupMember / GroupMember.ReadAll és a User / User.Read engedélyeket.

Miután kiválasztottuk ezeket, kattintsunk a Rendszergazdai hozzájárulás megadása gombra.

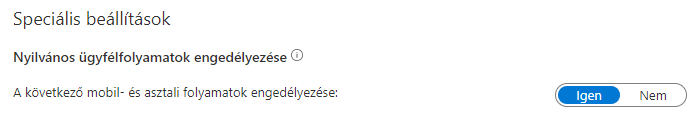

9. Menjünk az alkalmazásunkra, majd a baloldali panelen válasszuk ki a Hitelesítés menüpontot.

Menjünk legalul a Speciális beállítások szekcióhoz, majd jelöljük be az 'Igen' opciót a Nyilvános ügyfélfolyamatok engedélyezése pontnál:

*Ez azért kell, mert az autentikációs folyamat a public app-on keresztül megy.

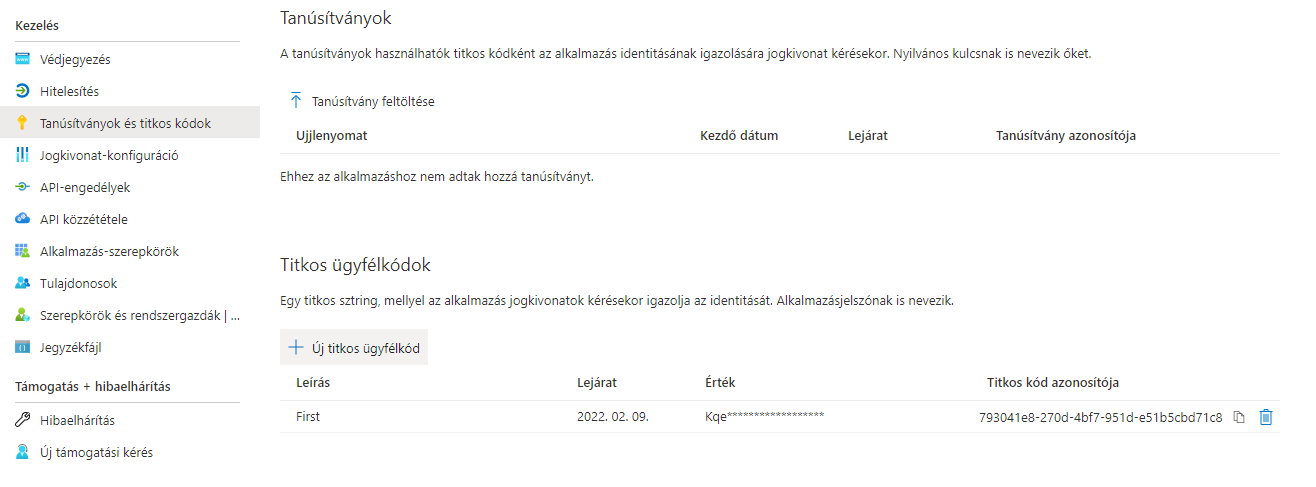

API titkos ügyfélkód beállítása

- Legyünk belépve az Azure portálra: https://portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade

- A bal menüben menjünk ide: Alkalmazásregisztrációk, majd válasszuk ki az alkalmazásunkat, esetünkben a PassMan-t.

- Válasszuk ki a baloldali panelen a Tanúsítványok és titkos ügyfélkódok pontot.

- Lent a Titkos ügyfélkódok szekcióban adhatuk hozzá kódot az alkalmazásunkhoz: + Új titkos ügyfélkód. Ez lesz a client secret-ünk*

*FIGYELEM! A titkos kód létrehozása után egyből jegyezzük fel az Érték mezőt, mert később ezt már nem lehet lekérdezni!

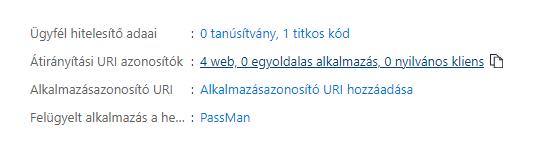

API átirányítási URI megadása

- Legyünk belépve az Azure portálra (rendszergazdai joggal): https://portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade

- Bal oldalmenü: Kezelés / Alkalmazásregisztrációk. Kattintsunk az alkalmazásunkra: jelen esetben a PassMan.

- Jobb oldalon fent menjünk erre Átirányítási URI azonosítók / Átirányítási URI megadása

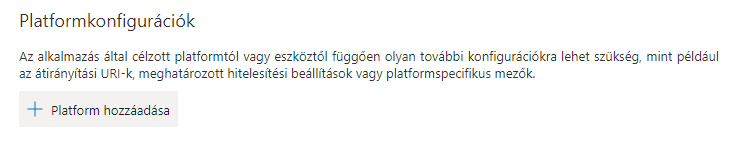

- Válasszuk a Platform hozzáadása pontot.

- Így megjelenik egy jobb oldali panel: Platformok konfigurálása. Válasszuk a Web opciót.

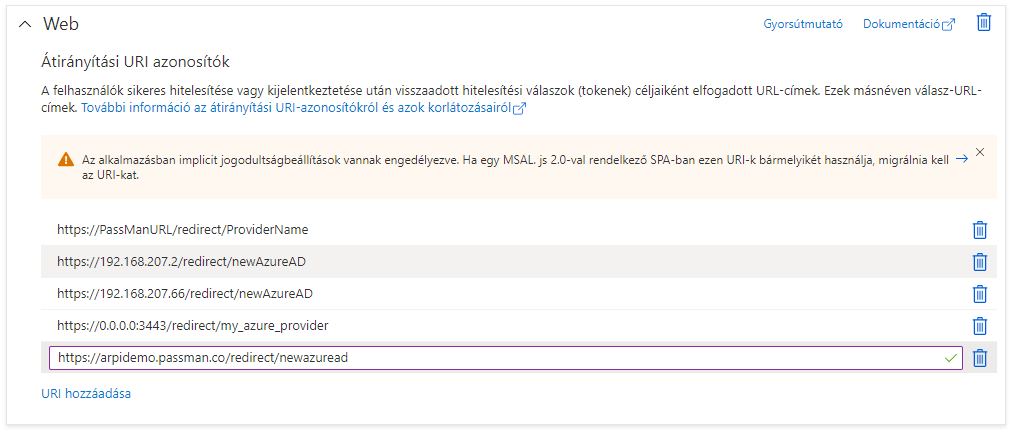

- Adjuk meg az Átirányítási URI azonosítót (URI: Uniform Resource ID) így: https://PassManURL/redirect/providername

- A művelet hatására az URI a listánkba kerül. Ezek az átírányítási URI-k a kuka jellel törölhetők.

- Végül a Mentés gombot is meg kell nyomnunk a lap tetején!

SAML2 autentikáció beállítása Azure-ban

Az Azure-ban lehetőség van SAML2 autentikációjú app-ot létrehozni. Ehhez továbbra is az Azure Active Directory szekcióban kell lennünk:

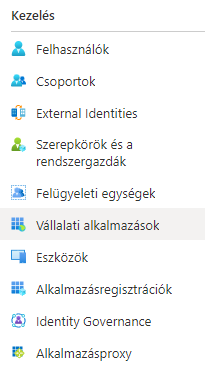

- Bal oldalt a Kezelés menüpontjainál válasszuk a Vállalati alkalmazások lehetőséget (SAML2 csak ilyen típusú app-nak adható)

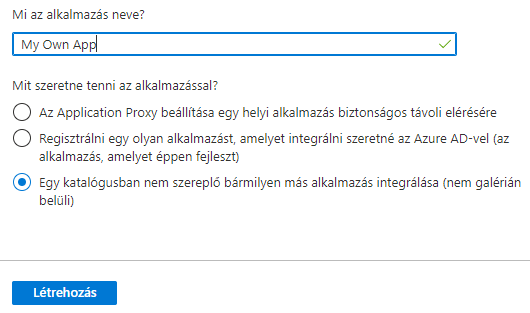

- A fent megjelent új opciók közül válasszuk ezt: Új alkalmazás, majd Saját alkalmazás létrehozása:

3. A jobb oldali panelen nevezzük el az alkalmazásunkat (hagyjuk meg a 3. opciót), majd Létrehozás:

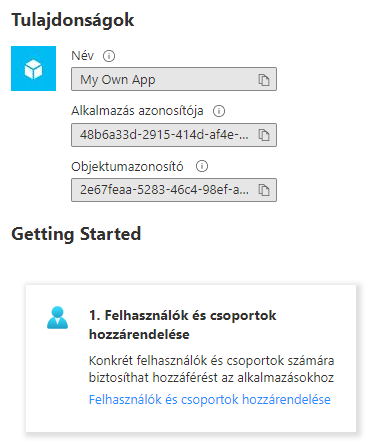

4. Kis idő után létrejön az applikáció, adjunk hozzá felhasználókat (az SSO autentikációval létrejött app-al csak az tud bejelentkezni, akit ide felveszünk).

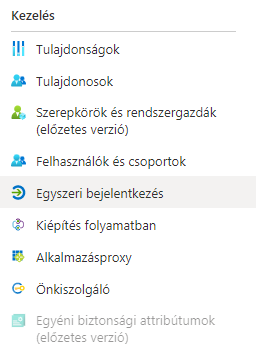

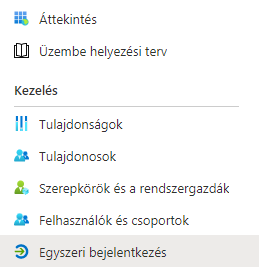

5. Balra a panelen vállaszuk az Egyszeri bejelentkezés (Single sign-on) pontot:

6. Itt válasszuk a SAML opciót:

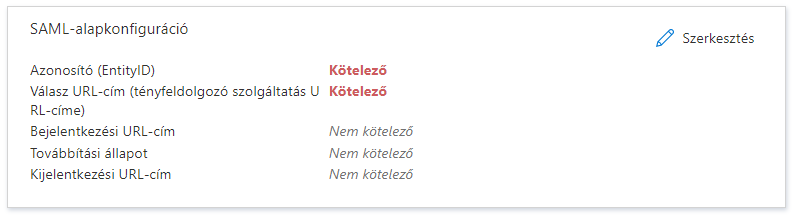

7. A SAML alapkonfiguráció pontban állítsuk be ezeket a változókat: Azonosító, Válasz URL,Bejelentkezési URL a PASSMAN_URL/api/authorize/saml2/PROVIDER_NAME -re.

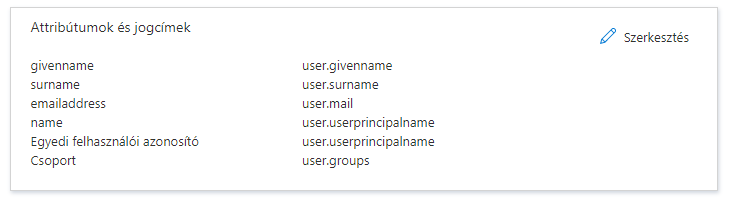

8. Az Attribútumok és jogcímek pontban győződjünk meg róla, hogy a name vagy Egyedi felhasznói azonosító (UPN) meg van-e adva.

Ha a name van megadva, akkor győződjünk meg arról, hogy upn formátumban kapjuk vissza.

SAML2 autentikáció beállítása Padmin-ban

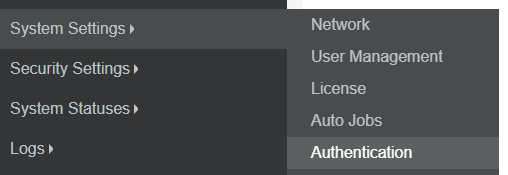

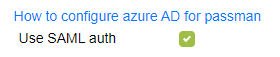

1. Menjünk ide: System Settings / Authentication

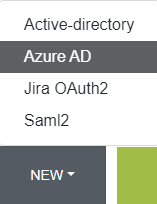

2. A NEW gomb segítségével vegyünk fel Azure AD Providert.

3. Kapcsoljuk be az opciót: Use SAML auth (pipa legyen), így egyéb mezők is megjelennek majd:

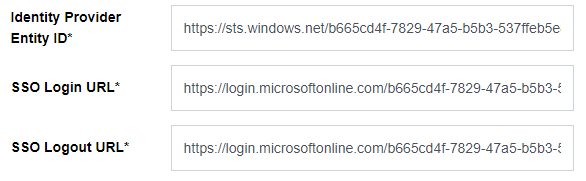

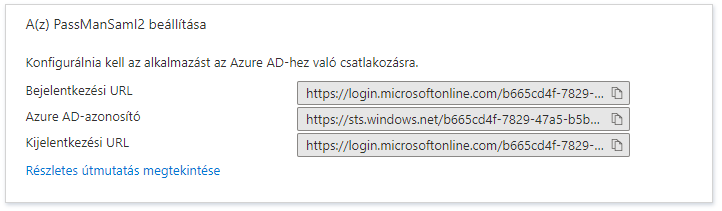

4. Töltsük ki a Ki/ bejelentkezési URL-t, és az Azure szolgáltatás azonosítóját.

Az értékek Azure-ból tudjuk kimásolni:

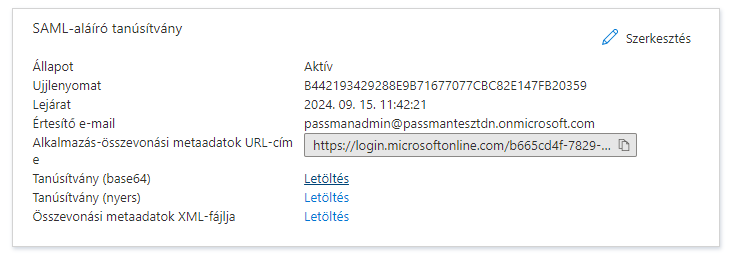

5. Most töltsük be a tanúsítványt:

A SAML-aláíró tanúsítvány pontból töltsük le a Tanúsítvány (base64) állományt.

Annak tartalmát húzzuk rá pl. egy megnyitott Notepad(++) lapra.

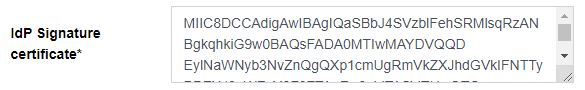

Végül a törzs-szöveget (fejlécek nélkül) másoljuk be a Padmin-ban található IdP Signature certificate* mezőbe.

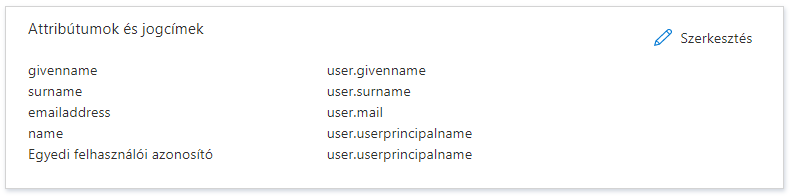

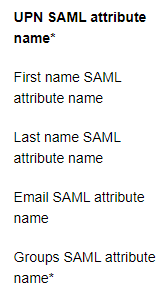

6. Töltsük ki a 'név adatokat' is:

Melyeket az Attribútumok és jogcímek részlegből olvashatunk ki (szerkesztés)

A Padminban bekért 5 adat mindegyikét megtalálhatjuk az Azure szerkesztési nézetében:

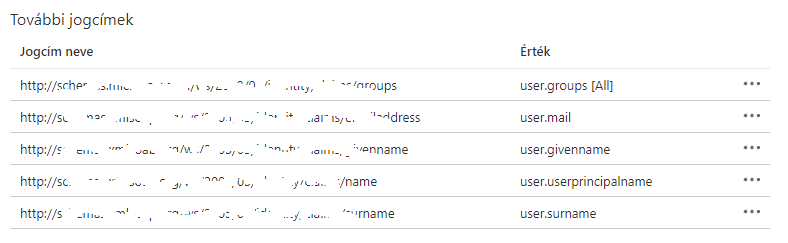

További jogcímek / Jogcím neve listában:

A Padminban a UPN SAML2 attribute name* mezőbe pl. az utolsó előtti sorban látható jogcímet (URL-t) másoljuk

Ha minden kötelező mezőt kitöltöttünk, úgy a SAVE gombbal mentsük el az új Providert. Innentől a Padmin megőrzi az adatait.

Az Authentication group-ban megadott tagság alapján fog validálni a PassMan bejelentkezés,

Ahhoz, hogy Azure AD (Active Directory) alapján tudjuk hitelesíteni a PassMan belépést, az Azure portálra kell hozzáféréssel rendelkeznünk (https://portal.azure.com/)